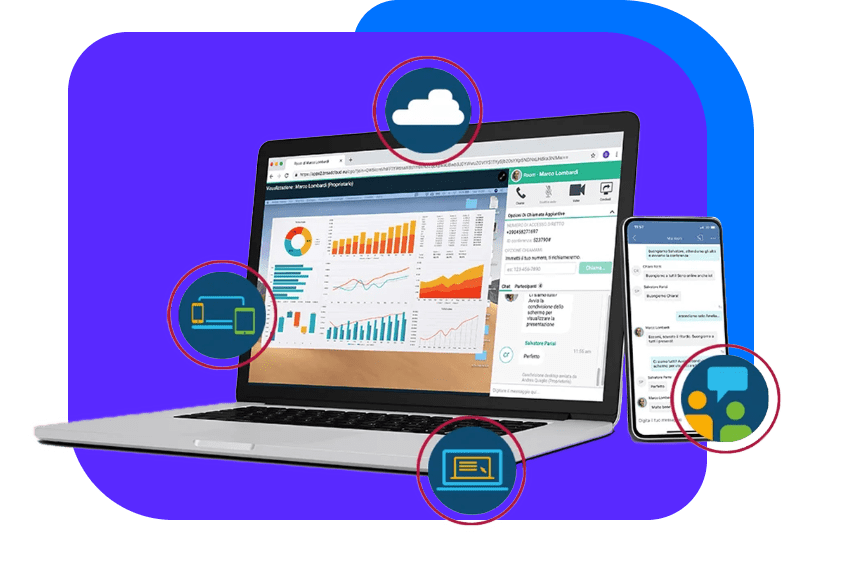

DEMA with Webex

Un’esperienza di collaborazione totalmente integrata che permette di effettuare chiamate, inviare messaggi e partecipare a riunioni per mezzo di un’unica elegante applicazione.

- Un luogo sicuro per connettersi e svolgere diverse attività

- Chiamate, riunioni e messaggistica in un’unica applicazione

- Soluzione di collaborazione potente e facile da usare

- Connettiti sempre, ovunque, su qualsiasi dispositivo